AKLT 3.0:

Results:

PASS ALL

OtherKeylog Test:

Results:

PASS ALL

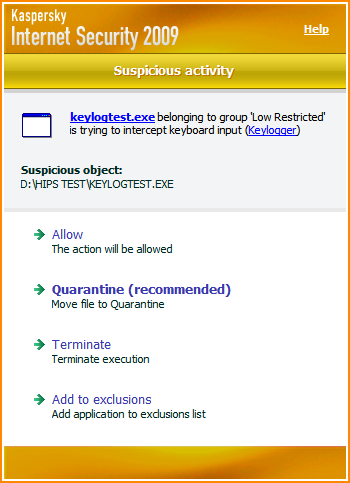

測試截圖:

實際樣本測試:

樣本a:

第一個樣本我使用幕前網路上比較常見的KAVO變種作為測試

測試的環境在特意不更新特徵碼的情況下,僅使用HIPS來防禦

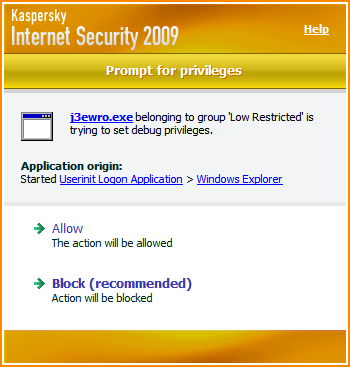

執行後,樣本a試圖進入除錯模式

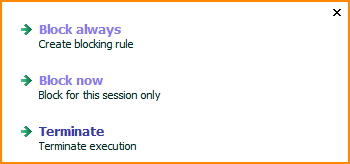

這力我選擇"Block Now"(阻止)

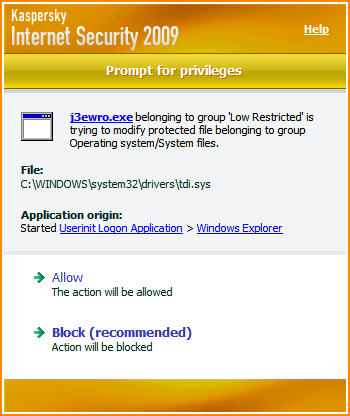

修改驅動tdi.sys,如果被些改可能導致系統無法上網

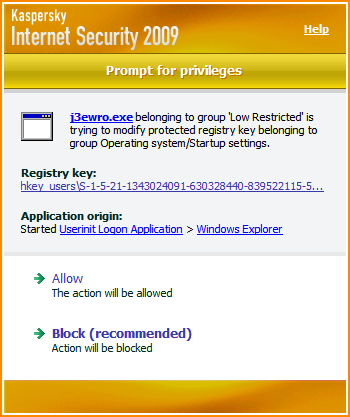

接著修改受保護的註冊表啟動項目

提示插入進程

行為攔截後的氣球提示

攔截成功,最後跳出錯誤畫面

樣本b:

樣本b:

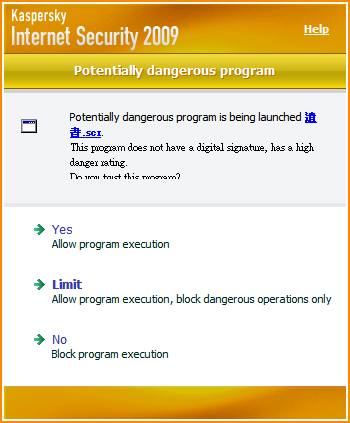

樣本b來自網路傳播的病毒信件

當你執行一個沒有數位簽章的程式的時候會提示你

建議選擇"Limit"(受限)權限下執行,安全性比較高

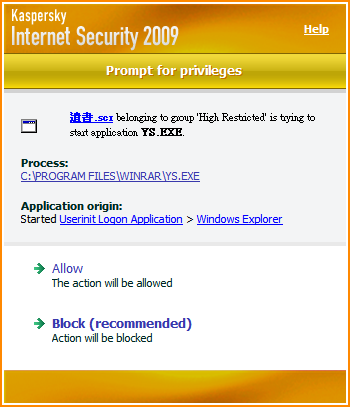

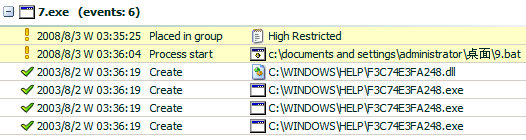

開始調用其他的批次作業檔

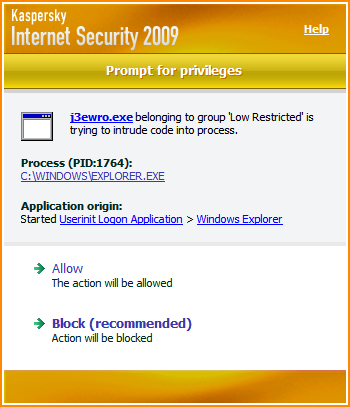

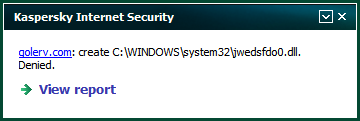

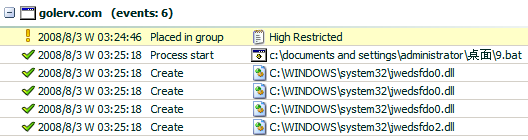

之後的危險行為KIS自動阻止了

我們可以在報告看到KIS阻止了在Syetem32下的檔案生成

樣本c:

樣本c:

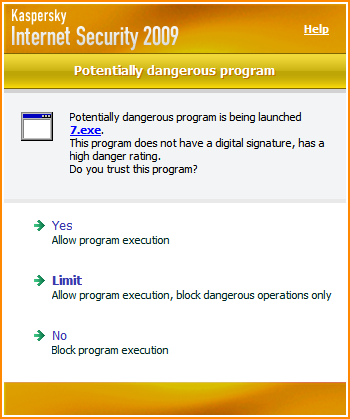

最後一個樣本來自網路,可能在奇摩家族之類的地方流傳

這裡我一樣選擇"Limit"下執行

開始執行剛被釋放的檔案

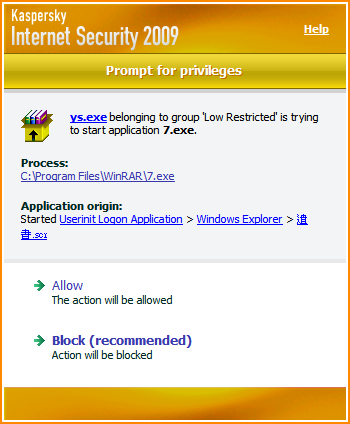

繼續執行一個新的被釋放的檔案,接下來是一連串反覆的調用

阻止了在Help下檔案的生成

優點:

優點:

1.自動模式強大,完全不需人工干預

2.掃瞄速度較7.0來的更迅速

3.系統資源佔用降低

缺點:

1.啟發引擎還有待加強

2.FD規則的編寫靈活度有待加強

3.HIPS少數已保護的部份未提供使用者自定義

結論:

今年的KIS 2009表現還算不錯,在防護上高出了KIS 7整整一個等級

首創結合網路白名單以及數位簽章來真正實現所謂的智能化HIPS

以前所謂的智能化HIPS其實還不少,F-Secure,Safe'N'Sec,Panda等都是

但只有Kaspersky做到不需要以"人工智慧"就可以更準確的自動防禦未知或已知的威脅!

利用網路白名單還有數位簽章規類應用程式的執行權限,這是一個很有創意又有效的方法

你不會因為看不懂或者沒有相關的專業知識造成使用上的困擾,因為它都幫你處理好了!

在兩年前HIPS是一個願景是一個應該嚮往的趨勢

兩年後HIPS的運用已經相當普遍了,未來的趨勢

我想應該會是雲端運算(Cloud Computing),原理是利用分散式運算分析

目前可以看到的測試結果顯示,使用分散式運算的偵測結果偵測率幾乎都在99%以上

但還有一些問題需要克服,要到實用的階段還有一段很長的距離

Kaspersky今年除了加強緝毒引擎還有HIPS本身外,還加入了弱點偵測的功能

或許有些人不懂這有什麼用,主要是因為現在的環境使然,很多人很喜歡利用軟體漏洞進行攻擊

加上不少人沒有定期安裝安全更新的習慣,也沒有軟體漏洞的概念,所以Kaspersky透過網路資料庫

掃瞄你的應用軟體,如果是有弱點的版本它就會提示你更新,因為利用漏洞達成的攻擊例子實在是太多太多了!

只單純只依靠緝毒引擎還有HIPS,還是有可能因為利用弱點攻擊而輕易被攻破

針對這一點,Kaspersky做了一個還不錯的平衡,因為網路安全本來就不是單向的

使用者自己本身也有責任,所以請不要依賴你的防毒軟體!